7-19

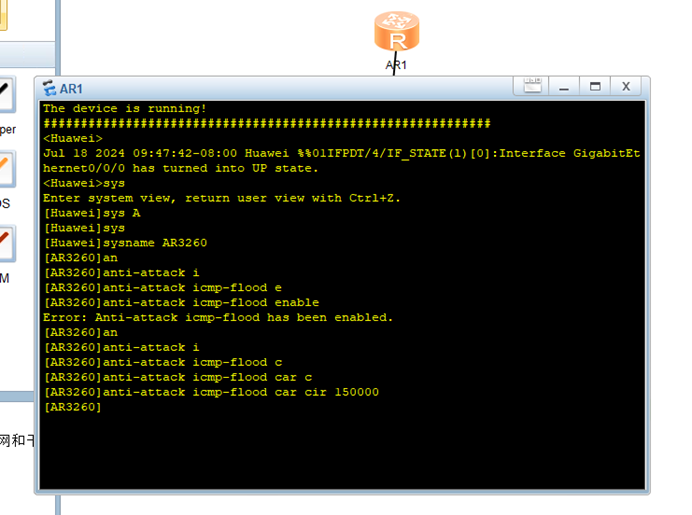

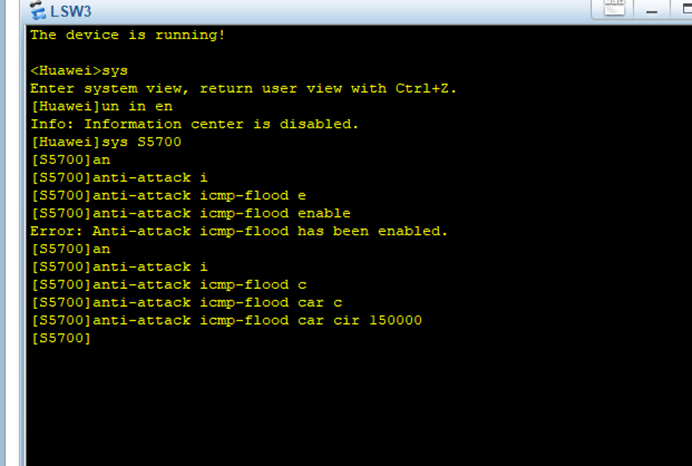

\1. 在路由器和核心交换机上配置ICMP泛洪攻击防范功能,并限制ICMP泛洪攻击报文接收的速率为150000bit/s。将关键的配置步骤截图命名为P1-1-1.jpg和P1-1-2.jpg。

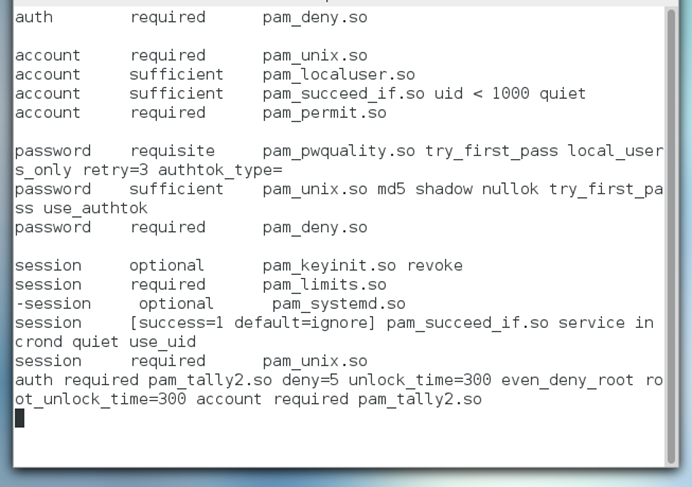

\1. CentOS服务器上配置登录失败处理策略,要求登录失败5次锁定5分钟。将关键的配置步骤截图命名为P2-1.jpg。

1.pam_tally2 -u root

2.vi /etc/pam.d/system-auth 或vi /etc/pam.d/password-auth

添加auth required pam_tally2.so deny=5 unlock_time=300 even_deny_root root_unlock_time=300 account required pam_tally2.so

\3. pam_tally2 -u test -r

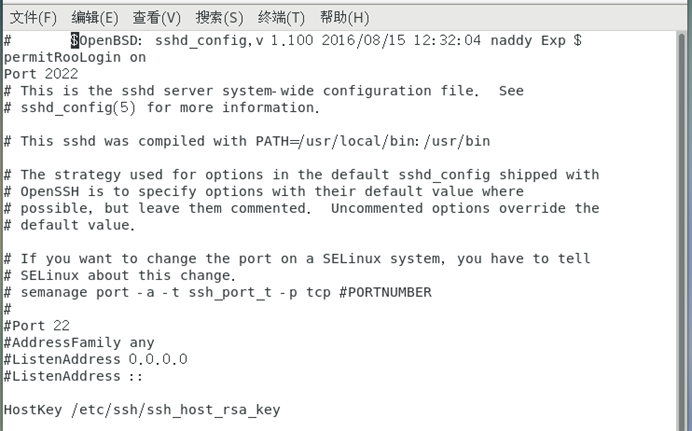

\1. 为了保证CentOS服务器的远程管理安全,请配置禁止root用户通过ssh进行远程管理,并将SSH的远程端口修改为2022。将关键的配置步骤截图命名为P5-1。

vi /etc/ssh/sshd_config

添加两行代码

PermitRootLogin no

Port 2022

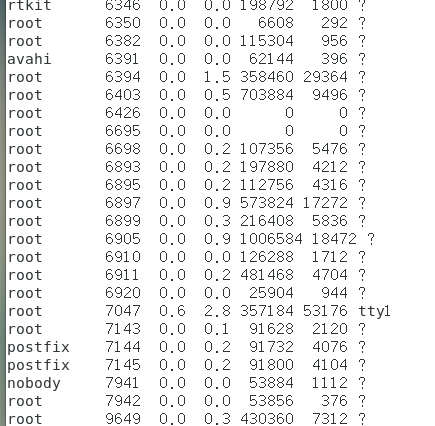

\1. 请对命令进行排查,找到存在异常的命令,并将发现的异常命令标记截图命名为P8-1.jpg。

这题随便截

进程信息:ps axu

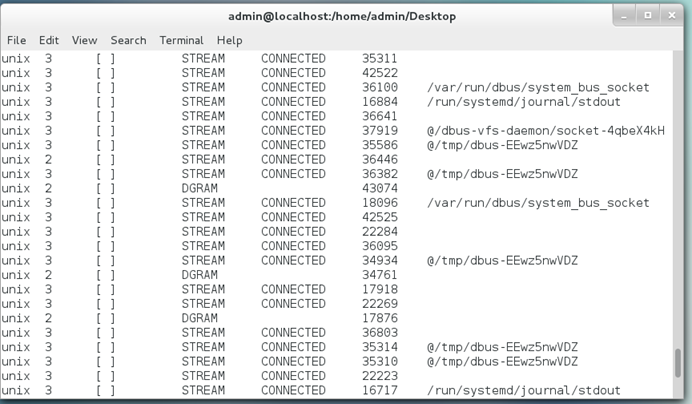

网络信息:netstat -a

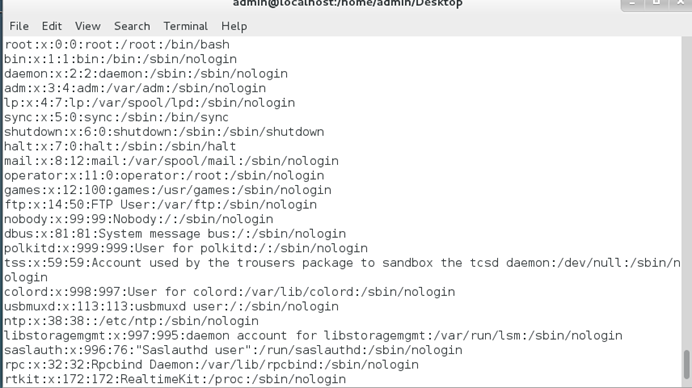

检查/etc/passwd文件中是否有可疑用户:more /etc/passwd

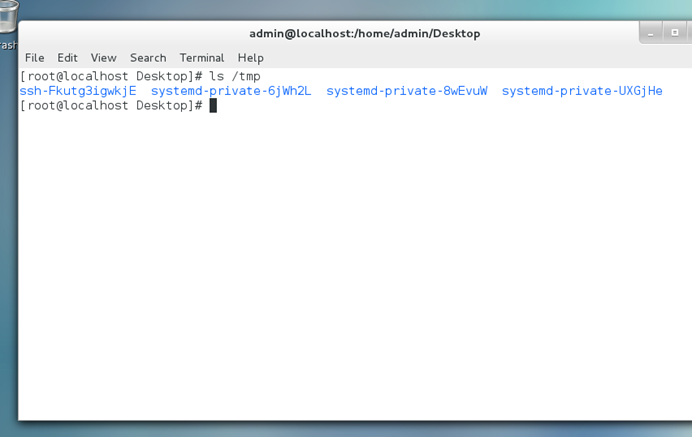

检查/tmp目录中是否有提权文件:ls /tmp

\1. 公司购买的WEB应用防火墙上已有SSL证书功能,请配置HTTPS服务站点,WEB服务器IP为192.168.10.150,端口为8443,占用端口为443,将配置完成后的结果截图并命名为P3-1.jpg。

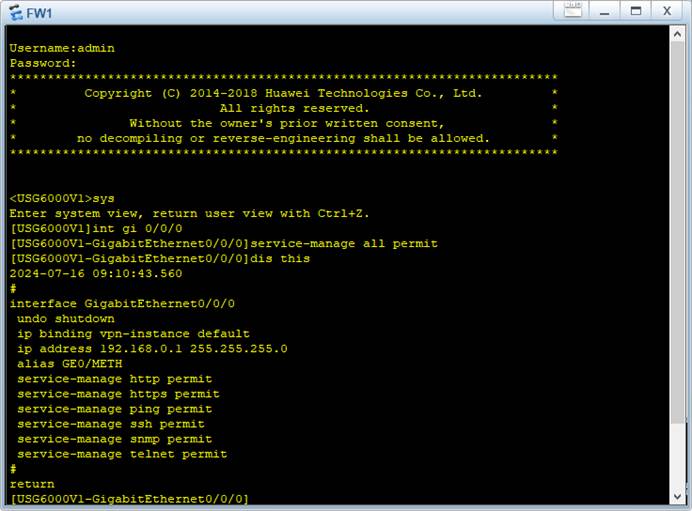

前置工作 网卡外面的防火墙,

启动防火墙,进入命令配置界面,输入如下配置:

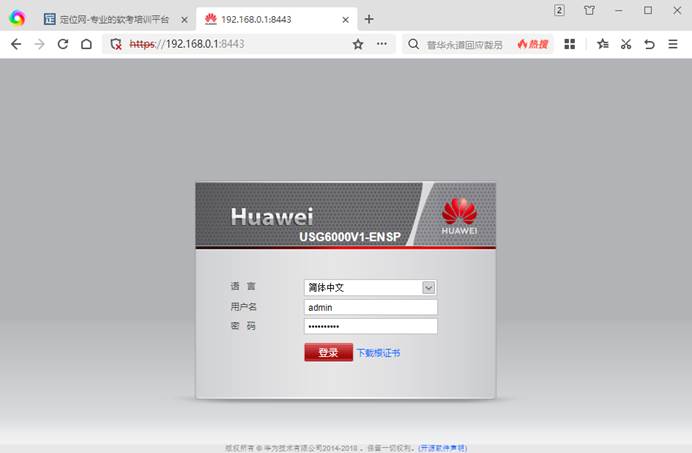

输入NAME和密码:默认name:admin

默认pass:Admin@123

首次登录需要修改密码输入Y,再次输入输入旧密码:Admin@123

填写新密码:Admin@1234

再次填写新密码:Admin@1234

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

以上内容配置完成以后在游览器输入https://192.168.0.1:8443/,登录防火墙。

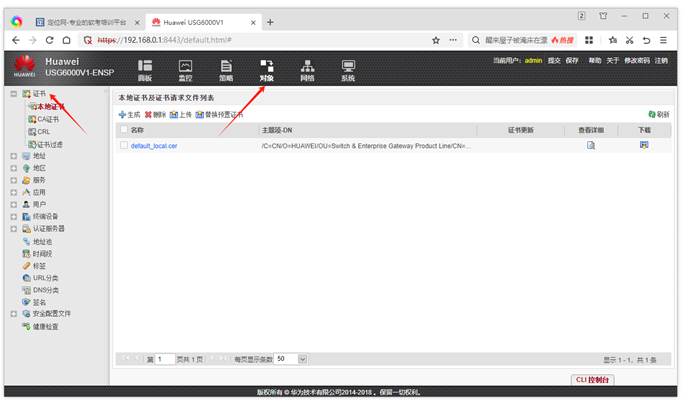

登录进来后,在“对象”栏目,截一张证书相关操作图片即可。

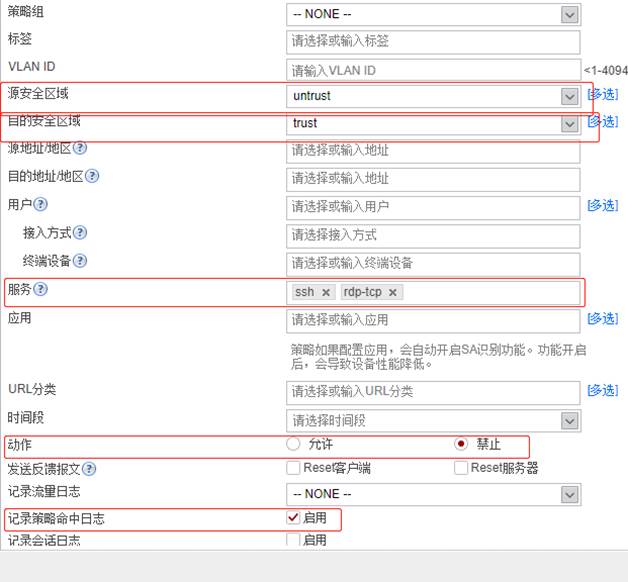

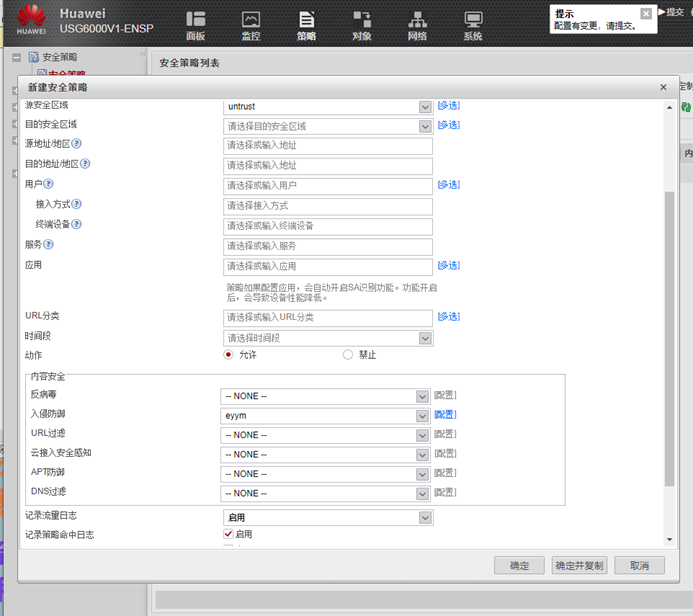

1.通过https的管理方式在出口防火墙上配置安全策略,禁止untrust域通过ssh及rdp服务访问trust域,并记录策略命中日志。将关键的配置步骤截图命名为P4-1.jpg。

步骤同上

然后点击策略,新建安全策略

设置一样截图就好

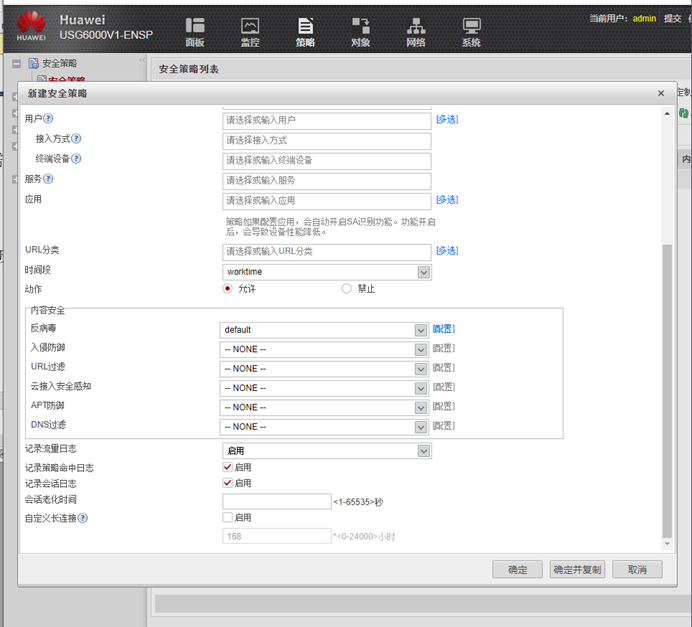

1.通过https的管理方式在防火墙上设置,在wordtime时间段对进行互联网应用访问配置默认反病毒策略,并记录流量、策略命中及会话等日志。将关键的配置步骤界面截图命名为P6-1.jpg。

配置同上

\1. 通过https的管理方式在出口防火墙上新建入侵防御策略eyym,对恶意域名进行检查及阻断,将关键的配置步骤界面截图命名为P7-1.jpg。

2.对源安全域为untrust的流量应用eyym入侵防御策略,并开启记录流量日志及策略命中日志功能,将关键的配置步骤界面截图命名为P7-2.jpg。

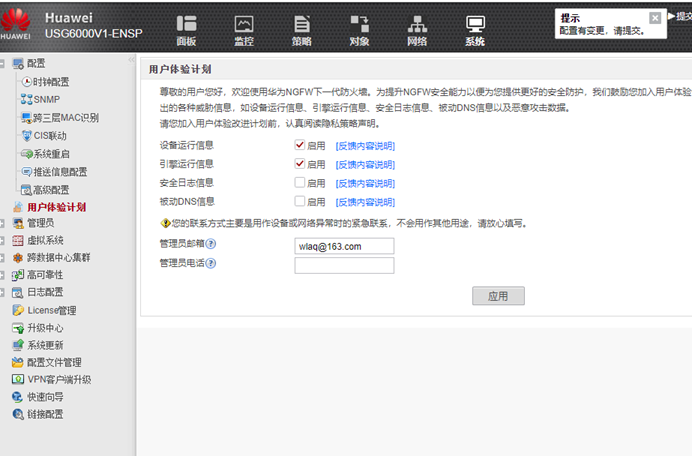

\2. 为保证在设备或网络异常时可有效联系到网络安全管理员,请配置管理员联系邮箱:wlaq@163.com,将关键的配置步骤界面截图命名为P7-3.jpg。

步骤:点上面的系统 ,然后再点左侧拦的用户体验计划

九、应用****安全事件监测及处置

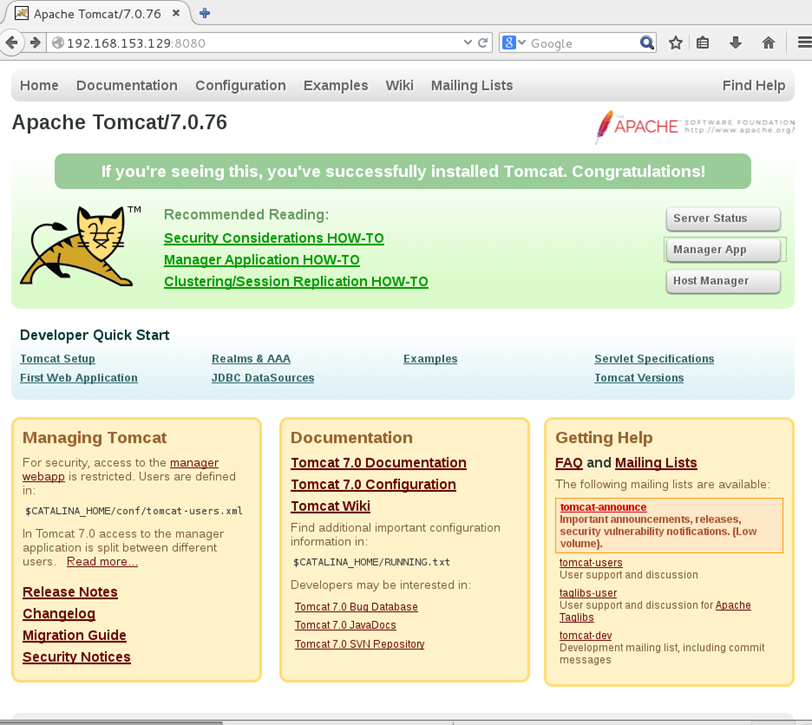

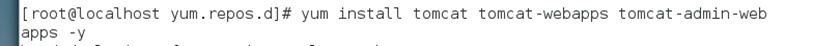

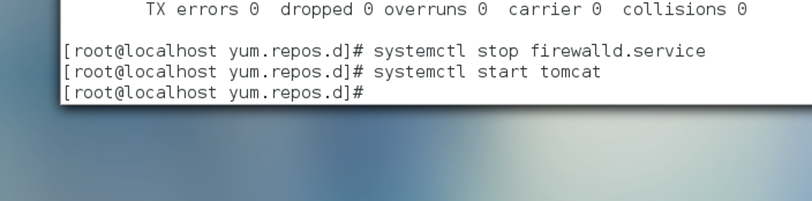

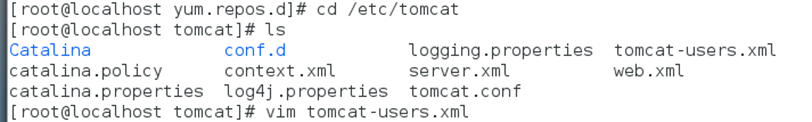

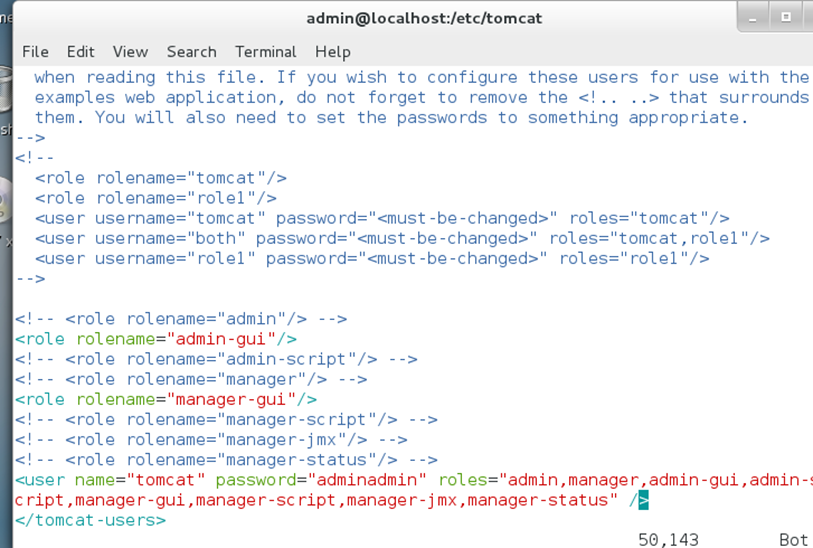

为了公司应用软件安全,请定期查看tomcat用户访问网站的日志。另公司决策人为了有效对攻击者进行追踪溯源,公司决定采购一套蜜罐系统将公司网络安全防护从被动化为主动,请根据安全需求进行部署。

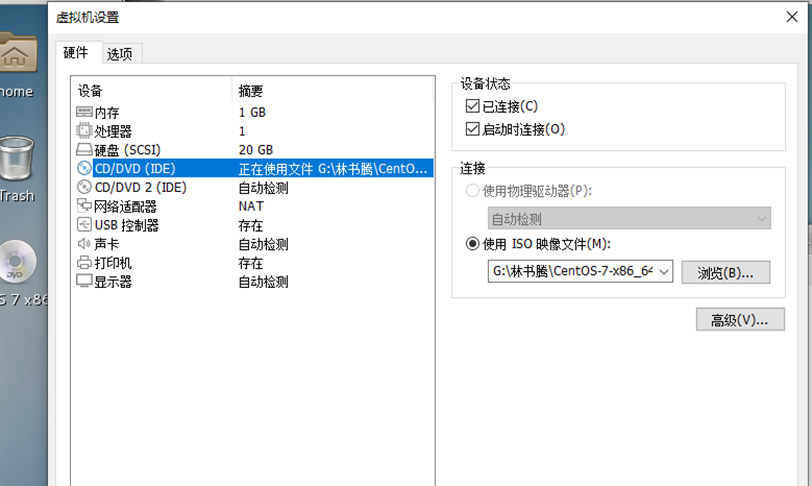

请通过 VMware® Workstation 16 Pro软件 访问 CentOS 服务器 解答问题:

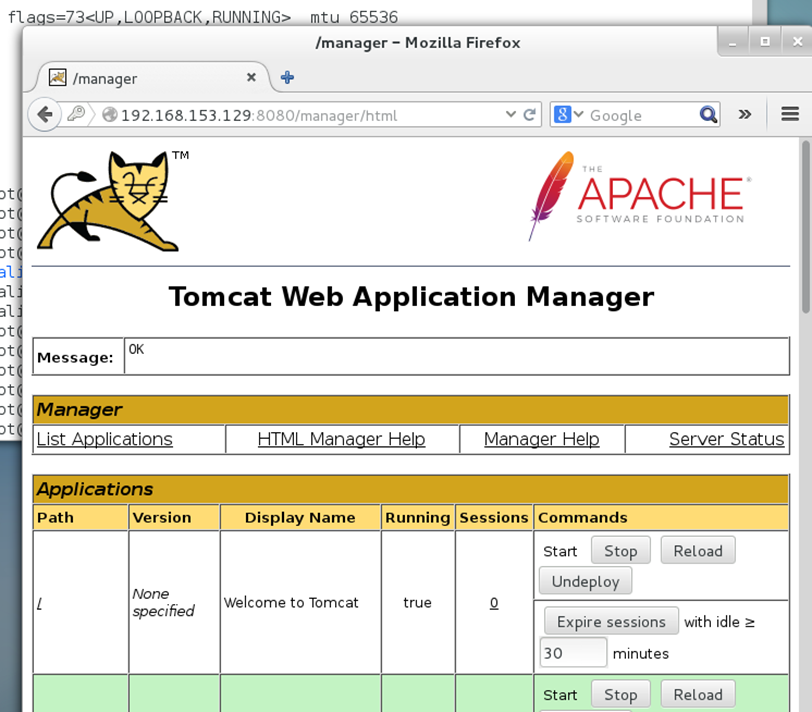

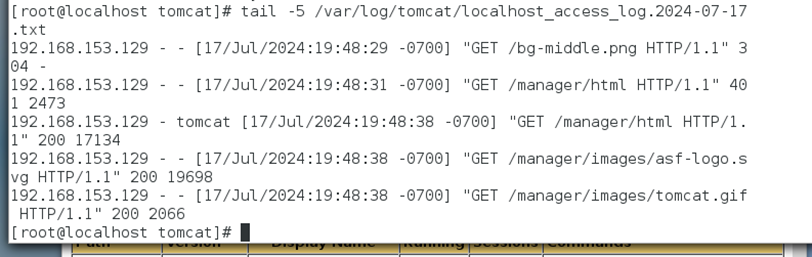

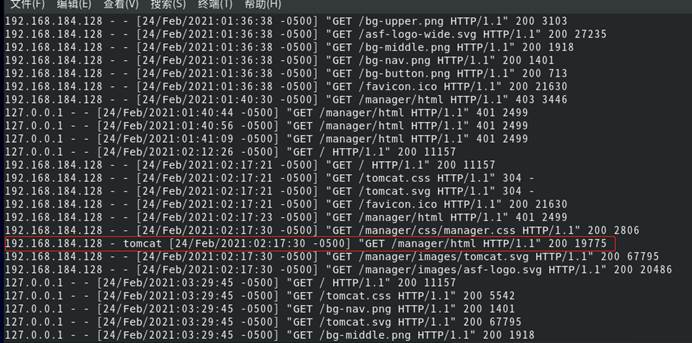

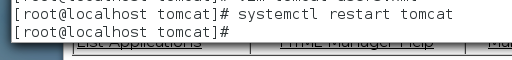

\1. 请翻查2021年2月24日tomcat用户访问网站的日志,找到IP 192.168.184.128访问了tomcat的默认管理页面,并且以用户tomcat登录了管理页面的日志信息,并将该日志内容标注并截图命名为P9-1.jpg。

截图

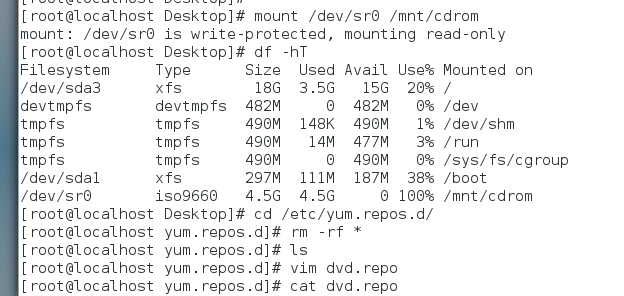

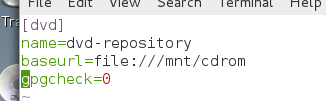

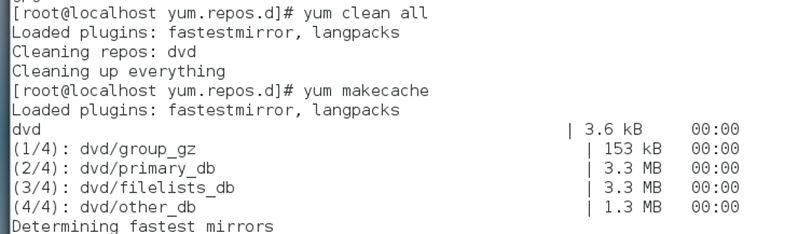

挂着前添加光盘镜像

先

关闭防火墙

在tomcat网页中点Manager App登录 账号是tomcat 密码是adminadmin